Службы безопасности в российских компаниях по традиции ведают внешними угрозами «физического» свойства. Однако время героического противостояния с криминалом практически ушло в прошлое (а там, где не ушло, все-таки сподручнее обращаться в правоохранительные органы), сменившись рутиной: «пробить» историю нового сотрудника, задержать подозрительного визитера, раскрыть хищение нескольких пачек бумаги из офиса…

Предупреждением экономических, маркетинговых, юридических и иных коммерческих, «рыночных» опасностей занимаются по большей части совсем другие люди — менеджеры, эксперты и аналитики, а вовсе не «безопасники». Взаимодействием с госорганами ведают GR-специалисты. Казалось бы, логика «защиты периметра» сложилась.

Но расслабляться рано. Доля «офлайновых» рисков постепенно снижается, а сами эти риски становятся все более просчитываемыми, «понятными». Тем временем область все более острых (а главное — новых, незнакомых!) бизнес-угроз постепенно смещается в виртуальное пространство — вслед за самими компаниями. В этой новой реальности нельзя расслабляться. А лучше всего — заранее крепить оборону.

Увы, следует признать, что российский бизнес уделяет вопросам информационной безопасности все еще крайне незначительное внимание. Чаще всего активность компаний в этой сфере определяется не столько трезвой оценкой объективных внутренних нужд, сколько требованиями регуляторов (ФСБ, ФСТЭК, ЦБ в банковском секторе и других). Кто занимается этими вопросами? Зачастую — именно службы безопасности. И вот тут начинаются самые трудные вопросы.

Служба безопасности — как правило, весьма «закрытый» и автономный отдел, практически самостоятельный бэк-офис, сотрудники которого чаще всего заняты не столько стратегическими вопросами обеспечения неуязвимости бизнеса, сколько решением локальных задач. Причем чаще всего — за счет внедрения все более новых и дорогостоящих технических средств защиты. «Гонка вооружений» — занятие увлекательное. Вот только известно, что само по себе количество «танков» и «пулеметов» еще не является гарантией победы в противостоянии с агрессором (в том числе информационным). Но многочисленные сторонники «классического» способа обеспечения безопасности бизнеса все еще демонстрируют отчетливый уклон именно в техническую сферу. Порой совершенно искренне полагая, что постоянное наращивание средств защиты как раз и обеспечивает реальную безопасность компании.

Итак, с одной стороны, мы обнаруживаем требования госорганов, которые следует соблюдать в сфере защиты информации, с другой — «замкнутых» на технике людей. Способен ли такой странный «симбиоз» выполнить задачи обеспечения информационной безопасности? Вряд ли. Особенно при полном отсутствии стратегического управления этими вопросами со стороны руководства компаний. На первый взгляд может показаться, что регулярная деятельность в этом направлении как будто ведется. Рынок информационной безопасности растет — вслед за ростом инвестиций со стороны предприятий. Но увы: под эффектной и яркой оберткой легко обнаружить практически ничем не защищенный бизнес, возлагающий слишком большие надежды на возможности самого современного «железа».

Поиск корней типичных ошибок и заблуждений ведет нас к периоду становления молодой индустрии информационной безопасности в ее нынешнем понимании. Решение задачи виделось тогда прежде всего в разработке и применении эффективных средств защиты исключительно от внешних угроз — вирусов, других вредоносных программ и воспетых кинематографом хакеров, слишком интересующихся чужими секретами.

Что же, в этом смысле инструментарий защиты информационного периметра компаний выглядит неплохо: повсеместно применяются антивирусные программы и межсетевые экраны, отделяющие сеть компании от внешней среды, используются технологии защиты каналов связи, методы шифрования и т. п. Но какой результат мы получим, проанализировав источники угроз, сосредоточенных внутри компании? Смена точки зрения приводит к намного менее утешительным выводам. Зачем тратить время, силы и деньги на взлом чужой базы данных, если куда проще подкупить одного из сотрудников компании-жертвы, а то и вовсе воспользоваться обычной человеческой доверчивостью? Защита от внутренних опасностей — весьма нетривиальная задача, снова возвращающая нас к «конфликту интересов» между реальными требованиями бизнеса и подходами, применяемыми теми, кому поручено обеспечивать информационную безопасность компаний.

Внутренний эффект

С точки зрения развития бизнеса и управления деловыми процессами все мы стремимся к максимальной открытости и прозрачности. Среди наших помощников — современные смартфоны, позволяющие получать и отправлять электронную почту практически в любой географической точке, удобные и легкие ноутбуки, помогающие даже в командировке не выпадать из информационных потоков, сконцентрированных в офисе. Для бизнеса нарастающая мобильность очень выгодна. Вот только с точки зрения безопасности это… страшное зло! Увы, утечка информации тем вероятнее, чем выше степень свободы доступа к ней. Опасная грань очень тонка. Ведь мы никогда не знаем наверняка, что происходит с конфиденциальными данными вне офиса, по каким каналам связи получаем и отправляем сообщения и в чьих руках могут оказаться сведения, которыми мы не собираемся ни с кем делиться!

ОБЛАСТЬ ВСЕ БОЛЕЕ ОСТРЫХ БИЗНЕС-УГРОЗ ПОСТЕПЕННО СМЕЩАЕТСЯ В ВИРТУАЛЬНОЕ ПРОСТРАНСТВО — ВСЛЕД ЗА САМИМИ КОМПАНИЯМИ. И В ЭТОЙ НОВОЙ РЕАЛЬНОСТИ НЕЛЬЗЯ РАССЛАБЛЯТЬСЯБизнес все глубже погружается в среду информационных технологий. И дело не только в автоматизации бизнес-процессов высокого уровня или применении сложных ИТ-систем. Достаточно уже того, что все данные, касающиеся деятельности практически любой компании, представлены ныне в электронном виде. Вы где-нибудь видели бухгалтеров «старой закалки», предпочитающих амбарные книги и нарукавники куда более удобным экономическим программам? А клиентские базы, ведущиеся от руки, вам попадались? Лично я давно уже не встречал подобной экзотики. Все данные (о финансовых операциях, клиентах и сотрудниках), все документы (включая стратегические) прописались в памяти компьютеров. А значит, всю эту информацию следует надежно защищать. Поскольку желающие пробраться в бреши — обязательно найдутся. Начиная с конкурентов и заканчивая госструктурами. Тем более что для доступа к таким сведениям опять-таки совершенно не обязательно пробивать возведенные «брустверы»: порой достаточно изучить открытые источники или воспользоваться услугами «доброжелателей», которые сами принесут искомое.

В мировой практике уже имеются прецеденты выкупа корпоративных данных. Помните скандал, разразившийся около года тому назад? Увольняясь, служащий швейцарского банка решил подзаработать и «захватил с собой» базу данных счетов вкладчиков, перепродав ее налоговым органам другой страны. В результате к ответственности за уклонение от налогов было привлечено множество людей. Да, государство-приобретатель воспользовалось далеко не самым легальным и «красивым» способом получения информации. Но на кону стояли слишком большие суммы.

Защита информации требует постоянного и самого непосредственного внимания со стороны первых лиц компаний. Но его чаще всего недостает. Руководители тщательно контролируют финансовые потоки и параметры сделок, увлеченно экспериментируют в сфере маркетинга, следят за ситуацией в ключевых производственных подразделениях, но почти не проявляют интереса к тому, как охраняется «информационная граница» компании с обеих сторон. Странно. Ведь «безопасность» не абстракция. И в наше время все чаще сводится к безопасности информационной.

Классические способы защиты, такие как разграничение прав доступа к информационным массивам или сокращение круга сотрудников, допущенных к тем или иным данным, еще не являются залогом спокойствия. С одной стороны, требуются значительные ресурсы для поддержания процесса и контроля. С другой — нужна высокая оперативность реакции: вопросы о том, кому из сотрудников следует «закрыть» или, напротив, «открыть» те или иные данные, возникают постоянно. Наконец, в каждой компании постоянно происходит ротация кадров. Меняются и должностные полномочия. Но даже выполнив эту трудоемкую задачу, мы еще не обеспечим защиту информации от людей, которые имеют к ней вполне легальный доступ.

Это отдельная и сложная тема, требующая комплексной работы в парадигме безопасности. Особенно в тех случаях, когда речь идет о стратегически важных для организации проектах.

Недавно наша компания проводила расследование в интересах крупной страховой организации, которая потратила не один миллион рублей на создание нового страхового продукта, а затем… фактически потеряла его. История напоминала случай со швейцарским банком. На финальной стадии подготовки проекта один из членов рабочей группы по каким-то причинам уволился. И, как впоследствии выяснилось, продал разработку конкурирующей компании, которая сумела быстро вывести продукт на рынок. Понятно, что пострадавшая сторона стартовала сразу за конкурентом. Однако результаты были далеки от ожидаемых. «Снять сливки» не удалось.

Очевидно, что вопросы защиты информации при подготовке столь важных для бизнеса проектов необходимо решать уже на начальных стадиях, учитывая множество факторов — от психологии до методов мотивации персонала. Важную роль здесь могут сыграть комплексные решения, требующие профессиональных навыков специалистов в сфере безопасности. А вот отдавать выполнение этой задачи на откуп исключительно службе безопасности (или отдельно взятому консультанту) было бы неверно. Есть риск, что результатом станет лишь иллюзия защиты. Кроме того, потребуется оценить не только риски для бизнеса, но и адекватность затрат на их устранение.

Как защищаться? Попробуем разобраться. Итак, у нас имеется информация, представляющая для компании очевидную ценность. А еще точнее — собственно информационные активы, а также носители и каналы передачи информации. Для начала полезно понять, где именно хранятся важные для нас сведения и каковы потенциальные угрозы, связанные с их утечкой.

Прекрасно, если «все самое важное» содержится на одном компьютере, который не подсоединен ни к какой сети (кроме электрической). Еще лучше, если компьютер этот стоит в отдельной комнате, привинчен к полу огромными болтами, а доступ к нему имеет один человек. Лучше всего — только владелец компании. Тогда нам, по-видимому, останется лишь следить за сохранностью замка, надежностью системы видеонаблюдения и хорошо платить людям, охраняющим комнату. Но, к сожалению, такие простые случаи — величайшая редкость.

А что если важная информация доступна десяткам, сотням, а то и тысячам пользователей офисных рабочих станций, половина которых представлена ноутбуками (регулярно покидающими стены офиса)? Вот это уже куда более частая ситуация. Значит, нужно либо ограничить количество людей, имеющих доступ к этой информации, либо, если это расходится с задачами бизнеса (а именно так обычно и происходит), внедрять довольно дорогостоящие современные средства защиты.

Есть программные решения, позволяющие открывать определенные документы исключительно в пределах офиса. Можно также ограничить время, в течение которого каждый документ может быть открыт. Имеются и системы контроля «утечек» (DLP, Data Loss Prevention), позволяющие отслеживать перемещение нужных документов и даже их фрагментов как внутри компании, так и за ее пределами. Ассортимент обширен, но это не значит, что использовать эти инструменты можно в произвольной комбинации. Начинать следует с оценки рисков. А после ее завершения — понять, стоит ли приобретать технологии, стоимость которых существенно превышает ценность защищаемой информации.

Ну а если утечка все-таки произошла, не обойтись без полноценного расследования. В России это новое течение в бизнесе, тогда как в развитых странах оно давно уже является флагманским направлением в сфере информационной безопасности. К примеру, в США объем этого рынка в прошлом году превысил $5 млрд!

Внешний эффект

Значит ли это, что обороне периметра «снаружи» (от вирусов и хакеров) следует предпочесть поиск источников уязвимостей внутри компании? Вовсе нет. Внешние опасности быстро эволюционируют. Разве что сетевые угрозы в большинстве случаев исходят не столько от конкурентов (предпочитающих как раз действовать изнутри), сколько от весьма профессиональных группировок киберпреступников, зарабатывающих деньги на информационной уязвимости компаний и частных лиц.

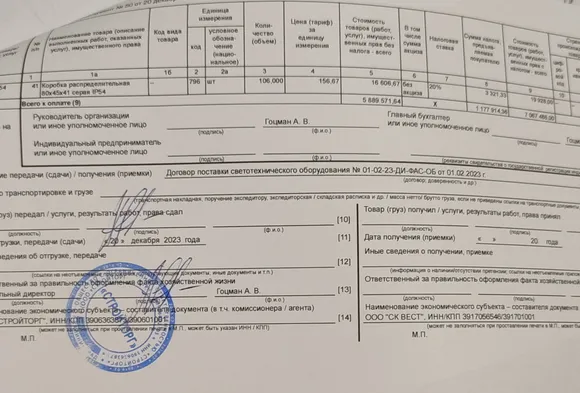

Простейший пример — дистанционное банковское обслуживание. Сегодня редкая организация занимается физической доставкой платежек в банк. Расчеты чаще осуществляются через электронные системы «клиент — банк». И каждый банк, разумеется, использует те или иные средства защиты. И все-таки у «третьей стороны» то и дело появляются возможности получить доступ к счетам. Чаще всего — из-за «человеческого фактора».

КИБЕРПРЕСТУПНИКИ СТАНОВЯТСЯ ВСЕ БОГАЧЕ И СПОСОБНЫ ПОДКУПИТЬ ПРАВООХРАНИТЕЛЕЙ. ПОРОЙ ДЛЯ ТОГО, ЧТОБЫ ОТПРАВИТЬ АГРЕССОРА В ТЮРЬМУ, КОМПАНИЯМ САМИМ ПРИХОДИТСЯ ДАВАТЬ ВЗЯТКИЭто не гипотетическая ситуация. Поверьте, подобное происходит в каждом банке по несколько раз в месяц. А компании, которые специализируются на поисках похищенных баз данных, ежемесячно находят по несколько тысяч пропавших «ключей». О чем это говорит? О том, что деньги практически любой организации рано или поздно могут быть перенаправлены в неизвестном направлении. Причем по такой сложной цепочке и с такой скоростью, что «догнать» жуликов (и деньги) не удастся. Как и выяснить, кому именно достались средства.

Следует также напомнить, что последствия таких инцидентов чаще всего ложатся на плечи клиентов, а вовсе не банкиров. Последние очень аккуратно формулируют условия в договорах. Получается, что за вопросы безопасности практически полностью отвечает клиент — за исключением тех редких ситуаций, когда удалось доказать, что доступ к счету был получен именно путем «жесткого взлома» электронной системы банка.

Но в действительности такие взломы происходят чрезвычайно редко. Почти всегда причина кроется в элементарной неаккуратности самих пользователей. Частый случай — использование зараженного компьютера (грубейшее нарушение безопасности — осуществление операций, связанных с электронными платежами, с непроверенных компьютеров — например, в интернет-кафе). Или же — беспечное отношение к токен-ключу. В последнее время такие устройства, подтверждающие легитимность пользователей в системе дистанционного управления платежами, стали весьма популярны. Однако пользователи в редких случаях берегут ключ так, как следовало бы. Я сам много раз видел, что такие ключи просто лежат на столах у бухгалтеров. При этом каждый день в бухгалтерию приходит огромное количество людей. И совсем не трудно незаметно унести токен. А потом незаметно же вернуть на место. Как видите, внешние угрозы тесно переплетаются с внутренними.

Зачастую доступ к ценной информации осуществляется с помощью так называемых бот-сетей, состоящих из большого числа зараженных вирусами компьютеров, которые используются киберпреступниками для перехвата информации.

Эта проблема, кстати, в равной степени касается и физических лиц, совершающих покупки через Интернет при помощи банковских карт. Обычно источником бед становится фишинговый сайт, полностью копирующий веб-страницы онлайновых магазинов, банков или расчетных систем.

В российской практике уже известны случаи, когда с помощью вирусных программ создавались точные копии банковских сайтов. При попытке зайти на такой сайт с зараженного компьютера пользователь обнаруживал привычный для себя интерфейс и со спокойной душой вводил пароли и секретные коды, осуществляя ту или иную операцию (например, оплату мобильного телефона). При этом такие программы в ряде случаев «умели» транслировать выполненную операцию на настоящий сайт банка, так что подозрений на первых порах не возникало. К оператору приходил его платеж, абонент получал уведомление по СМС и закрывал фальшивый сайт. Но именно в этот момент и начинался процесс криминального вывода всех имеющихся на карте средств.

Компьютерные преступления становятся частью реальности, причем с невероятной скоростью. Это давно уже серьезный бизнес, которым занимаются не талантливые хакеры-одиночки, а хорошо организованные преступные группы с четким разделением труда. Часть из них создает и распространяет вредоносные программы, часть работает с украденными ключами. Они действуют осторожно, так что нападения на счета не носят масштабного характера. Одномоментное хищение средств у сотен юридических лиц создало бы большой резонанс. Но когда в каждом банке подобное случается примерно 3–4 раза в месяц, это не слишком бросается в глаза. Если только не обращать внимания на широкую статистику. Ведь, например, по оценке специалистов Group-IB, за прошлый год путем таких мошеннических схем в России было украдено более $1 млрд. А хуже всего то, что враг почти неуловим. Да и наказания за компьютерные преступления в нашей стране все еще носят символический характер.

Именно эти обстоятельства привели к появлению молодой рыночной ниши, связанной с раскрытием киберпреступлений. Результаты уже есть. Вот только даже если хакер найден, у него порой оказывается достаточно средств, чтобы откупиться от правосудия. Известны случаи, когда клиентам, которые из принципа хотели посадить преступника, приходилось самим «инвестировать» во взятку, чтобы компенсировать «потери» людей из правоохранительных органов.

Много бед приносят компаниям DDoS-атаки — распространенный инструмент недобросовестной конкуренции, который позволяет порой на весьма продолжительное время сделать сайт организации недоступным за счет огромного количества входящих обращений, генерируемых сетями из зараженных компьютеров. С этой проблемой сталкиваются не только туроператоры или производители пластиковых окон, подвергающиеся подобным нападениям в «горячий сезон» (порой незаметно для себя), но и крупные корпорации. Под угрозой оказались даже системы промышленной автоматизации. Долгое время считалось, что они «не интересны» злоумышленникам. А затем случилась громкая история с вирусом Stuxnet. И это, похоже, только первая ласточка. Сбой в работе оборудования промышленных предприятий способен привести к колоссальным убыткам. И это понимают как заказчики, так и исполнители кибернетических атак.

Что же, если мы хотим мира (спокойного ведения бизнеса и защиты от рисков), нужно готовиться к войне. Кибернетические битвы уже втянули в свою орбиту бизнес. И это не шутки. Вот почему первым лицам российских компаний я искренне рекомендую всерьез заняться изучением и предотвращением новых угроз. Враг уже у границы.

Начать дискуссию