вирусы

В Sophos обнаружили SMS-вирус для Android

Специалисты Sophos обнаружили Android —вирус под названием «XXshenqi» или «Heart App».

ESET отчиталась о киберугрозах июля

Компания ESET представила отчет об угрозах июля 2014 года.

Более 2800 предприятий пострадали от новой кампании кибершпионажа

Более 2800 предприятий, значительная часть которых связана с энергетикой и машиностроением, пострадали от глобальной кампании кибершпионажа Crouching Yeti.

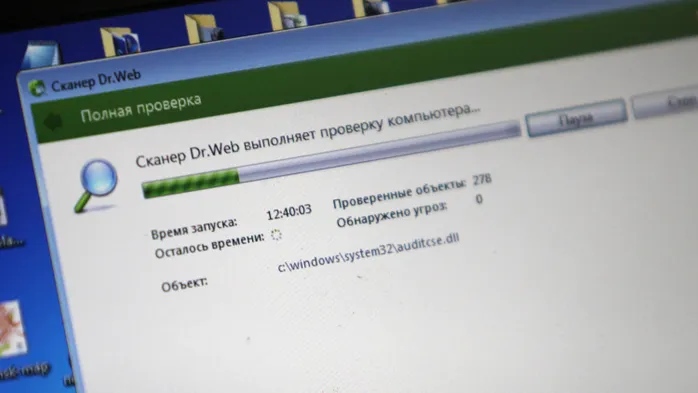

Dr.Web рассказал о самых опасных вирусах июля

В июле среди угроз, выявленных с использованием лечащей утилиты Dr.Web CureIt!, как и раньше лидировали рекламные надстройки для популярных браузеров.

Новый троян атакует швейцарские банки

ИТ-организация Switch CH сообщила об обнаружении нового троянского кода, целенаправленно атакующего системы онлайн-банкинга швейцарских банков.

Обнаружен новый шифровальщик, управляемый из анонимной сети Tor

Специалисты «Лаборатории Касперского» сообщили о новой угрозе личной информации пользователей, а также корпоративным данным.

Злоумышленники снова используют макровирусы

Компания Sophos зафиксировала распространение злоумышленниками макровирусов, которые были особенно популярны в 90-х годах.

ESET отчиталась о главных киберугрозах июня

Антивирусная компания ESET отчиталась о наиболее активных угрозах июня 2014 года.

«Доктор Веб» отчитался об июньских вирусах

С точки зрения информационной безопасности первый месяц лета оказался весьма насыщенным различными событиями.

Мобильные шифровальщики взялись за список контактов

«Лаборатория Касперского» обнаружила первого мобильного троянца, нацеленного на шифрование списка контактов пользователя.

ESET предупреждает о появлении нового трояна для Android

Компания ESET предупреждает о появлении трояна-вымогателя для мобильных устройств на Android — Simplocker.

Злоумышленники рассылают письма с вирусом от имени Высшего арбитражного суда

Высший арбитражный суд (ВАС) сообщил о мошенниках, рассылающих электронные письма с вирусом от имени суда.

Panda Security насчитала рекордное количество вирусов в I квартале

Компания Panda Security опубликовала последние результаты своего ежеквартального отчета PandaLabs за первый квартал 2014 года.

Dr.Web назвал самые распространенные угрозы мая

В мае 2014 года на устройствах пользователей было обнаружено порядка 7 млн. нежелательных, вредоносных и потенциально опасных приложений, что в целом соответствует показателям прошлого месяца.

Новый вирус нанес пользователям ущерб в размере $100 млн

Британские правоохранительные органы рекомендуют владельцам персональных компьютеров в течение двух недель принять меры по защите своих ПК.

«Лаборатория Касперского» обнаружила необычного мобильного «червя»

Лаборатория Касперского обнаружила особенного мобильного червя, основной целью которого является сервис интернет-телефонии сети Sipnet.

DrWeb назвал самые активные вирусы апреля

В апреле 2014 года на компьютерах пользователей наиболее часто встречался установщик нежелательных и сомнительных приложений Trojan.Packed.24524.

Вредоносное ПО атакует пользователей Facebook и Google

Антивирусная компания ESET обнаружила новый компонент крупнейшего ботнета Win32/Sality — Win32/RBrute.

Троянцы показывают рекламу пользователям Mac OS X

Несколько пользователей Mac OS X опубликовали на официальном форуме компании Apple жалобы на навязчивую рекламу.

Названы самые распространяемые в марте вирусы

В марте 2014 года с помощью мобильного Антивируса Dr.Web было выявлено 7 866 900 вредоносных и нерекомендуемых приложений на устройствах пользователей.