вирусы

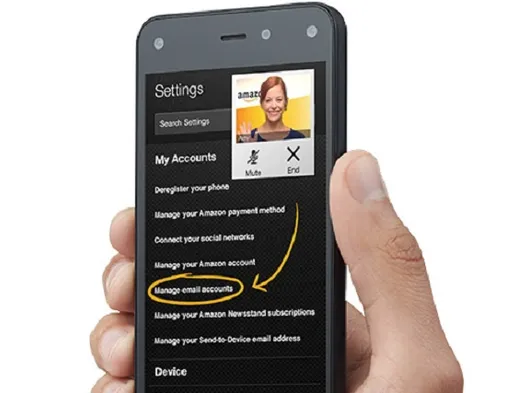

11% приложений для проведения платежей содержат вирусы

Около 11% из всех доступных Android-приложений для осуществления платежей содержат вирусы.

МТС обещает вылечить смартфоны своих абонентов от вирусов

Компания МТС запустила специальную платформу автоматического информирования пользователей мобильного интернета для ликвидации вредоносных программ со смартфонов на базе Android.

В Facebook появился новый вирус

В социальной сети Facebook появился новый вирус.

В социальной сети Facebook появился вирус

Пользователи российского сегмента соцсети Facebook 16 декабря сообщают о массовых вирусных рассылках.

Более ста тысяч сайтов на платформе WordPress поражены вирусом

В список блокировки Google попало около 11 тысяч хостов, работающих на платформе WordPress.

«Лаборатория Касперского» отмечает 9-кратный рост финансовых киберугроз

В 2014 году продукты «Лаборатории Касперского» заблокировали более 6 млрд вредоносных атак на компьютеры и мобильные устройства пользователей по всему миру.

«Лаборатория Касперского» выявила угрозу GSM-сетям

«Лаборатория Касперского» обнаружила, что вредоносная платформа Regin оказалась первым зловредом, способным проникать в сотовые сети стандарта GSM и вести слежку за пользователями мобильной связи.

Вирус Regin создан для атак на компании в РФ

Вредоносная шпионская программа Regin, которая появилась в этом году, возможно, была создана западными спецслужбами для атак на телекоммуникационные компании в России.

Эксперты представили обзор киберугроз октября

В глобальном рейтинге угроз, составленном специалистами ESET Live Grid, отмечен спад активности большинства вредоносных программ.

Опасный Android-троянец распространяется при помощи СМС

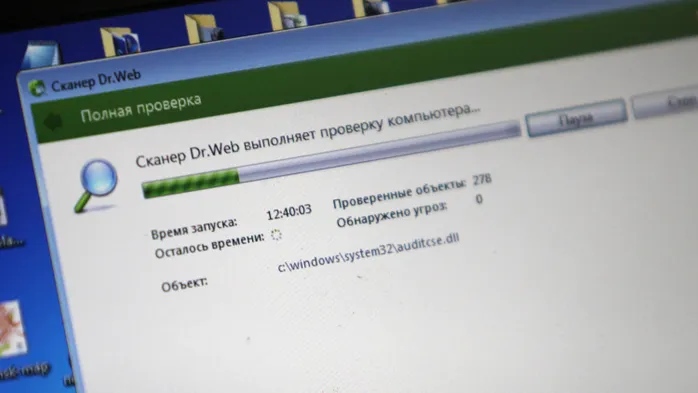

Внесенная в вирусную базу Dr.Web под именем Android.Wormle.1.origin, новая Android-угроза представляет собой многофункционального бота, обладающего широкими возможностями.

Эксперты сообщили об эпидемии вируса для iOS

Компания Palo Alto Networks сообщила о распространении вируса для мобильной операционной системы Apple.

Три страны стали целями банковского трояна Dridex

Хакеры рассылают электронные письма с банковским трояном Dridex.

«Лаборатория Касперского» зафиксировала рассылку программ-шифровальщиков

«Лаборатория Касперского» зафиксировала в России и ряде других стран массовую рассылку программ-шифровальщиков.

Более 100 тысяч пользователей заразились вирусом через Youtube

Около 113 тысяч интернет-пользователей в США за последние 30 дней стали жертвами мошенников, размещающих вредоносную рекламу на YouTube.

Пользователям Android угрожает новый SMS-вирус

В Сети набирает силу новая версия СМС-вируса Selfmite, впервые обнаруженного в июне.

DrWeb отчитался о киберугрозах сентября

Как и в предыдущие месяцы, в сентябре специалисты компании «Доктор Веб» зафиксировали многочисленные атаки на мобильные устройства пользователей.

Обнаружен новый ботнет для Mac OS X

Аналитики компании «Доктор Веб» исследовали сразу несколько новых угроз для операционной системы Apple Mac OS X.

В письмах интернет-магазинов распространяется троян

Компания ESET предупредила пользователей о распространении нового трояна под видом писем от интернет-магазина.

Обнаружена OS X-версия Windows-вируса

Специалисты FireEye Lab обнаружили неизвестную ранее версию бэкдора XSLCmd — OSX.XSLCmd, которая компрометирует персональные компьютеры и устройства на базе OS X.

Вирус AdThief заразил более 75 тысяч iOS-устройств

Вирус AdThief, разработанный китайским хакером Rover 12421, заразил более 75 тысяч iOS-устройств.