троян

Очередной банковский троянец угрожает пользователям Android

Компания «Доктор Веб» сообщает о появлении нового банковского троянца, атакующего южнокорейских пользователей Android.

Android-троянец крадет деньги и личные данные

В «Доктор Веб» исследовали нового троянца, предназначенного для заражения смартфонов и планшетов под управлением ОС Android.

84% атак с помощью троянцев нацелены на российских пользователей

Россия возглавила рейтинг стран, пользователи которых подвергались наибольшему риску онлайн-заражений.

Android-троянец атакует клиентов российских банков

Обнаруженная специалистами компании «Доктор Веб» угроза Android.BankBot.33.origin представляет собой бота, способного выполнять различные команды злоумышленников.

Три страны стали целями банковского трояна Dridex

Хакеры рассылают электронные письма с банковским трояном Dridex.

Новый троянец самостоятельно устанавливает ПО на Android

Специалисты компании «Доктор Веб» обнаружили нового троянца, встроенного непосредственно в образ операционной системы целого ряда мобильных устройств под управлением Android

Новый вирус для Android не позволяет себя удалить

Специалисты компании «Доктор Веб» обнаружили троянца-дозвонщика.

Большинство атак с использованием мобильных банковских троянцев нацелены на Россию

За период с августа 2013 года по июль 2014 года 60% атак, предотвращенных защитными продуктами компании на Android-устройствах, были нацелены на кражу денег пользователей.

Новый троянец-вымогатель устанавливает пароль на Android-устройства

Новый троянец под именем Android.Locker.38.origin, является представителем растущего семейства вредоносных программ, блокирующих мобильные устройства пользователей и требующих выкуп за их разблокировку.

В письмах интернет-магазинов распространяется троян

Компания ESET предупредила пользователей о распространении нового трояна под видом писем от интернет-магазина.

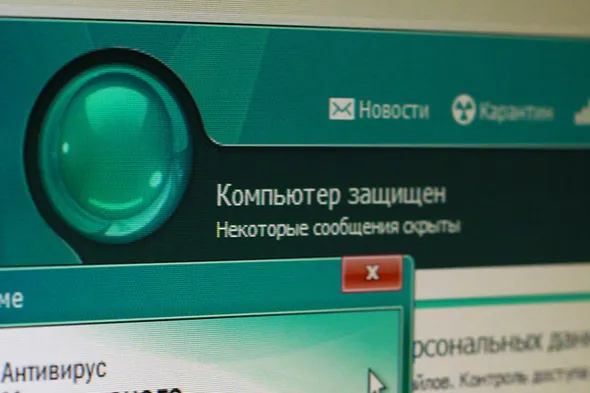

Доходы киберпреступников в 20 раз превышают их затраты на атаки

Эксперты «Лаборатории Касперского» выяснили, что доходы киберпреступников могут более чем в 20 раз превышать их затраты на организацию атак.

Очередной троян показывает назойливую рекламу

Компания «Доктор Веб» обнаружила нового рекламного трояна, предназначенного для подмены содержимого просматриваемых пользователем сайтов посредством технологии веб-инжектов.

На компьютерах в офисе украинского премьера обнаружен российский троян

По данным газеты Financial Times, на компьютерах в офисе премьер-министра Украины обнаружены троянские программы, обеспечивавшие доступ к конфиденциальной информации.

ESET предупреждает о новых модификациях шифровальщика Simplocker

Эксперты ESET предупреждают о появлении новых модификаций шифровальщика Simplocker для смартфонов и планшетов на базе Android.

Новый троян атакует швейцарские банки

ИТ-организация Switch CH сообщила об обнаружении нового троянского кода, целенаправленно атакующего системы онлайн-банкинга швейцарских банков.

Эксперты ESET предупредили о новом трояне

Эксперты ESET представили анализ банковского трояна Win32/Aibatook, ориентированного на посетителей популярных японских порносайтов.

Троянец крадет сведения о кредитных картах у пользователей Android

Новая вредоносная программа, внесенная в вирусную базу под именем Android.BankBot.21.origin, распространяется под видом проигрывателя Adobe Flash Player.

ESET предупреждает о появлении нового банковского трояна

Вирусная лаборатория ESET предупреждает о распространении нового банковского трояна Dyre.

«Лаборатория Касперского» обнаружила новые троянцы для iOS и Android

«Лаборатория Касперского» выпустила отчет, посвященный анализу масштабной глобальной инфраструктуры.

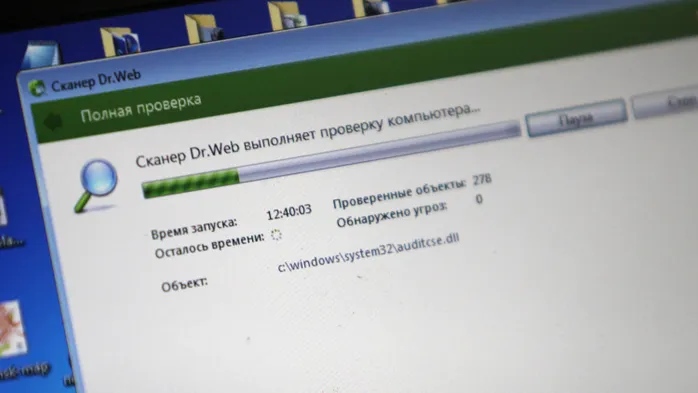

Обнаружен троянец с функциями антивируса

Специалисты компании «Доктор Веб» завершили исследование сложного многокомпонентного троянца Trojan.Tofsee, обладающего широким спектром возможностей.