троян

Тысячи компьютеров могут лишиться доступа в интернет

Американское Федеральное бюро расследований опубликовало предупреждение, согласно которому 9 июля этого года тысячи компьютеров могут лишиться доступа в интернет.

Компания Apple предложила «лекарство» от нового вируса

Компания Apple сдержала данное ранее обещание и выпустила обновление, устраняющее уязвимость в Java-плагине операционной системы OS X.

Вирус заразил более полумиллиона компьютеров Apple

Новый опасный вирус поразил свыше 600 тысяч компьютеров Apple по всему миру.

PandaLabs обнаружила новый банковский троян

Антивирусная лаборатория PandaLabs на своем сайте сообщила об обнаружении нового бота под названием Ainslot.L.

Mac OS впервые оказалась под угрозой заражения троянами

«Доктор Веб» сообщает об обнаружении уязвимостей, с использованием которых возможно заражение троянскими программами устройств под управлением платформы Mac OS X.

В Facebook появился новый "троян"

Компания «Доктор Веб» предупредила пользователей о появлении вредоносных программ семейства Trojan.OneX.

Банковский вирус распространяется через Facebook

Британская антивирусная компания Sophos обнаружила кампанию в социальной сети Facebook, направленную на распространение банковского троянца Zeus.

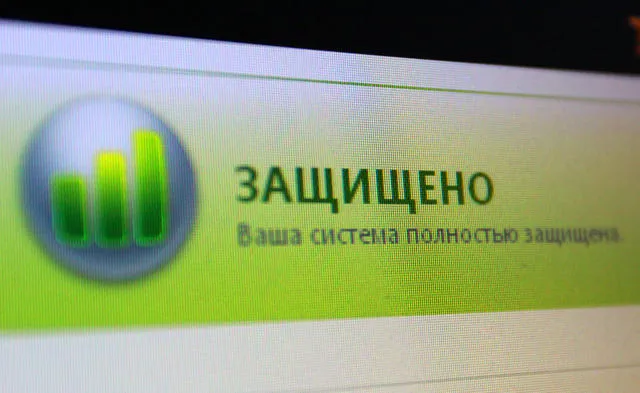

Вышла новая версия сервиса разблокировки от Trojan.Winlock

Компания «Доктор Веб» запускает новую версию сервиса разблокировки персональных компьютеров, зараженных вредоносными программами Trojan.Winlock.

Полиция разоблачила хакера, похитившего 10 млн рублей

Хакер жил по поддельным паспортам, менял адреса и даже сделал пластическую операцию.

Пользователям Android угрожает новый SMS-троянец

Антивирусные эксперты "Лаборатории Касперского" говорят об обнаружении новой троянской программы под операционную систему Android.

Вирусы все чаще распространяются через СМС

Компания «Доктор Веб» предупреждает о росте популярности в различных регионах России схемы мошенничества, использующей рассылку СМС-сообщений.

Обнаружен новый троянец под Mac OS X

Антивирусная компания F-Secure сообщила об обнаружении нового троянца, созданного под операционную систему Mac OS X и предназначенного для атаки на встроенные в Mac OS средства защиты.

Мобильный троян маскируется под обновление для Opera Mini

Исследователи предупреждают пользователей о появлении в сети новой угрозы, скрывающейся под видом обновления для популярного обозревателя для мобильных телефонов Opera Mini.

Антивирус Microsoft принял Google Chrome за троянскую программу

Бесплатный антивирус Microsoft Security Essentials идентифицировал веб-браузер Google Chrome как троянскую программу.

Новый Mac-троянец маскируется под Flash Player

Компания Intego сообщает об обнаружении нового троянского программного обеспечения, рассчитанного на работу в среде операционной системы Mac OS X.

В рунете произошел массовый взлом сайтов

Специалисты компании «Доктор Веб» обнаружили массовый взлом веб-сайтов (более 21 000 на 31 августа 2011 года), с которых на компьютеры пользователей под видом драйверов загружается вредоносное ПО.

Вирус для Android маскируется под приложение Google+

Для мобильной ОС Google Android распространяется новый троян, который маскируется под приложение-клиент для социальной сети Google+.

Новый банковский троян использует имя президента Бразилии

Антивирусная лаборатория PandaLabs обнаружила новый банковский троян Nabload.DUF.

Новый троян собирает данные банковских карт

Компания «Доктор Веб» сообщает о появлении новой троянской программы, ориентированной на зарубежных пользователей Windows.

Интернет-пользователям приходят фальшивые ссылки на Google+

Проходя по полученной ссылке, пользователь попадает на сайт google****.redirectme.net, с которого и запускалось скачивание распространенной троянской программы Trojan Banker,