Криминалисты Group-IB рассказывают о результатах своего расследования о кибепреступниках, которые пытаются украсть деньги со счетов пользователей популярных сайтов.

В июне 2017 года у одной из столичных компаний похитили со счета деньги. Криминалисты Group-IB приехали в офис фирмы, взяли жесткий диск на экспертизу и провели криминалистическое исследование. Мы узнали, что в тот день сотрудник фирмы открыл браузер Internet Explorer и вбил запрос — "НДФЛ с доходов получаемых с иностранных компаний когда платить".

Одна из ссылок вела на сайт www.glavbukh.ru. По хронологии видно, что в 03:16 пользователь открыл браузер, через какое-то время зашел на сайт glavbukh.ru, после чего, буквально через считанные секунды, в 03:29, уже сработал вредоносный скрипт, который в итоге загрузил на компьютер пользователя банковский троян Buhtrap. Преступники получили удаленный доступ к счету и вывели деньги.

Троян Buhtrap — нам был уже хорошо известен. Долгие годы он использовался разными преступными группами для кражи денег у компаний, банков. С августа 2015 по февраль 2016 группа Buhtrap совершила 13 успешных атак на российские банки, похитив 1,8 миллиарда рублей ($25 млн). В двух случаях сумма хищений в 2,5 раза превзошла уставный капитал банка.

В начале 2016 года исходные коды Buhtrap были опубликованы в открытом доступе на хакерском форуме, после чего программа стала использоваться в атаках на юридических лиц уже другими преступниками.

Схема была похожа на ту, что мы наблюдали в случае с www.glavbukh.ru: пользователь заходил на взломанный легальный ресурс, с которого его в скрытом режиме перенаправляли на сервер с набором эксплойтов — и, если удавалось найти уязвимости в веб-браузере происходило исполнение PowerShell скрипта, который в свою очередь загружал уникальный загрузчик, который впоследствии загружал банковский троян.

Но сначала он действовал по алгоритму: проверял, что зараженная машина интересна для дальнейшей эксплуатации – в частности, что с нее осуществляется работа с системами дистанционного банковского обслуживания (ДБО). Он осуществлял поиск исполняемых файлов ДБО, проверку директорий и истории веб-браузера. И только если хотя бы один из пунктов срабатывал, загружался Buhtrap.

Что произошло с Главбухом?

Расследуя июньский кейс, мы поняли, что при посещении сайта www.glavbukh.ru некоторым пользователям загружался банковский троян. Наши специалисты стали выяснять, откуда производилась загрузка вредоносного PowerShell-скрипта и довольно быстро нашли источник — ресурсы virtual-earth.de и tsitu.be. Фактически это сайты-пустышки, которые использовались преступниками.

Используя специальные техники, мы выяснили, откуда еще шел трафик на эти ресурсы и установили 16 сайтов в России и на Украине. Этот список, конечно, неполный, но и он впечатляет: здесь и федеральные общественно-политические издания, и профильные сайты для бухгалтеров, юристов, директоров.

Трафик, то есть посетителей, с популярных сайтов на вредоносные ресурсы перенаправляют специальные люди — трафферы. Они могут зарабатывать и на серых схемах, когда направляют трафик на рекламные сайты (как было в случае с авиакомпаниями), и черных схемах, когда "льют траф" на вредоносные ресурсы, с которых загружаются трояны, ворующие деньги.

Бизнес-трафик ценится дороже, так что если преступники хотят распространять банковский троян, им не нужен трафик с порно-сайтов, а нужны состоятельные посетители банковского ресурса — бухгалтера и юристы. А троян Buhtrap ориентирован именно на корпоративный сектор.

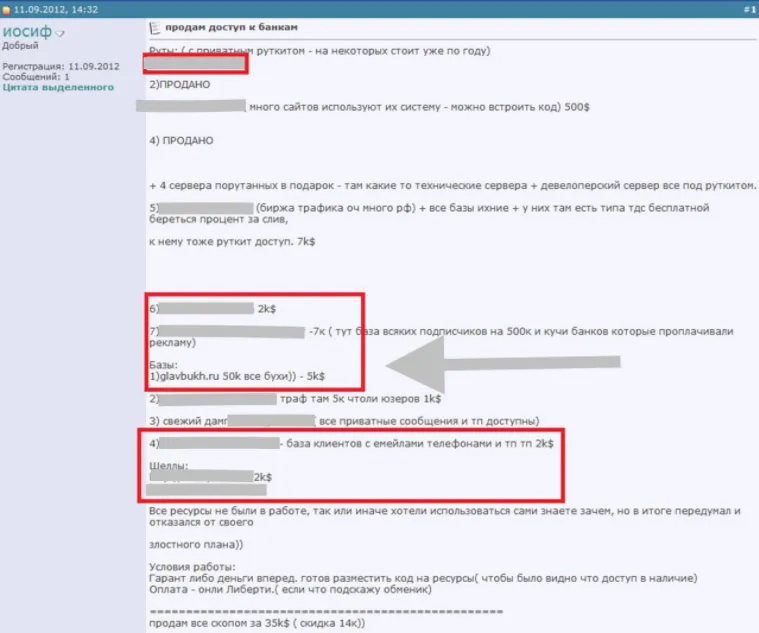

Пример объявления на подпольном хакерском форуме о продаже доступа к сайту Glavbukh в 2012 году.

Мы, как Threat Intelligence компания, наблюдаем, как уже многие годы киберпрестпуники используют для заражения одни и те же ресурсы. Например, еще в 2012 году на хакерских форумах продавали доступ к ресурсу Главбух за $5000. Продавец отмечал, что это качественный бизнес трафик — «50 000 пользователей и все бухгалтера».

В 2014 году на форумах продавали доступ ко взломанному ресурсу Клерк.ру (мы предупреждали администрацию ресурса об этой опасности). В 2015 году ресурсы forum.glavbukh.ru и glavbukh.ru фигурировали в расследовании инцидентов — преступники заражали компании трояном Lurk. Разумеется, мы предупреждаем об этой опасности наших клиентов - банки, крупные компании, госорганы.

Заражения тем не менее продолжались. Почему так сложно детектировать и остановить траферов? Имея доступ к взломанному ресурсу, злоумышленники внедряют кусочек кода-скрипта, который перенаправляет пользователей на вредоносный сайт. Трафик льют не постоянно, а включают эту функцию на 1-3 часа в пиковые часы — это позволяет злоумышленникам оставаться незамеченными долгое время.

Но справиться с этим, разумеется, можно, регулярно проводя аудит всей своей IT-инфраструктуры. Особое внимание стоит обратить на: защищенность веб-ресурсов. 86% из них содержат как минимум одну критическую уязвимость. Наша позиция в этом вопросе довольно жесткая. Мы считаем, что пора вводить ответственность за безрассудное отношение к информационно безопасности. Ведь именно эти сайты способствовали распространению банковских троянов и хищению денег у их посетителей.

Хищения в ДБО

Первые масштабные хищения в системах ДБО начались в России в 2007 году. Когда суммы хищений стали достигать миллионов долларов, участники группировок, которые занимались "обналичкой", привлекли внимание оргпреступности — процент за вывод денежных средств мог достигать 50%. В прошлом году ежедневно происходило до 8 успешных атак, в результате которых в среднем злоумышленники похищали 3,8 млн рублей.

Россия стала мировым тестовым полигоном: 16 из 19 троянов для ПК, активно использовавшихся в дальнейшем для хищений по всему миру, связаны с русскоязычными преступниками. Масштабировать криминальный бизнес помог метод автозалива. Он позволял автоматически и совершенно незаметно для пользователя интернет-банка подменять реквизиты и сумму платежа.

Сейчас объем хищений у компаний с помощью троянов для ПК снижается — наиболее профессиональные преступные группы, на которые приходилась большая часть атак, переориентировались на целевые атаки на банки. Другие — набравшись, опыта, стали искать жертв за пределами России.

Кто виноват и что делать?

Понять, что его сайт скомпрометирован зачастую не сможет даже опытный администратор, не говоря уже о простом пользователе. Безусловно, если владельцы ресурса уделяют достаточное внимание вопросам безопасности, своевременно обновляют CMS и плагины, то риск компрометации значительно снижается. Но полностью исключить ее проведением простых профилактических мероприятий, к сожалению, нельзя. Это специальная и достаточно специфическая область знаний информационной безопасности, которая постоянно видоизменяется, ведь преступники не стоят на месте, постоянно придумывая новые способы проведения атак.

Для того, чтобы минимизировать риски компрометации веб-сайта мы предлагаем следующий комплекс мероприятий:

1

Проводить регулярное «техническое обслуживание» ресурса – своевременно устанавливать обновления, отслеживать корректность работы, регулярно проводить аудит информационной безопасности собственными силами или с привлечением сторонних специалистов.

2

Если у администратора нет базовых знаний по информационной безопасности, провести для него дополнительное обучение.

Это позволит если не справиться с возникшей проблемой самостоятельно, то по крайней мере своевременно выявить ее наличие и начать принимать меры.

3

Если собственных знаний для решения проблемы недостаточно, то лучшим вариантом станет обращение к профессионалам – это может быть как консультация, так и заказ определенной услуги «под ключ».

Чего категорически НЕ стоит делать, так это надеяться на то, что проблема «рассосётся» сама. Наша практика показывает, что вероятность такого исхода стремится к 0.

4

Для того, чтобы знать о готовящихся атаках заранее, необходимо выходить за пределы собственного периметра и получать информацию об угрозах, преступных группах, их тактике и используемых инструментах. В нашей терминологии это называется киберразведка (Threat Intelligence).

Помните, что от того, насколько внимательно и профессионально вы относитесь к подобным вопросам, зависит безопасность тех, кто вам доверяет: ваших клиентов, пользователей, читателей.

Комментарии

11Аноним, Вы писали:

Обратите внимание, что статья из источника. С сайта компании, которая проводила свое исследование.

Без сомнений полезна.

Спасибо за информирование.

А ресурс Главбух, который так рьяно защищает Аноним, пусть поменьше себя навязывает.